Investigadores de ciberseguridad revelaron hoy una nueva campaña de spam que distribuye un troyano de acceso remoto (RAT) con el pretexto de contener un video de escándalo sexual del presidente de los Estados Unidos, Donald Trump.

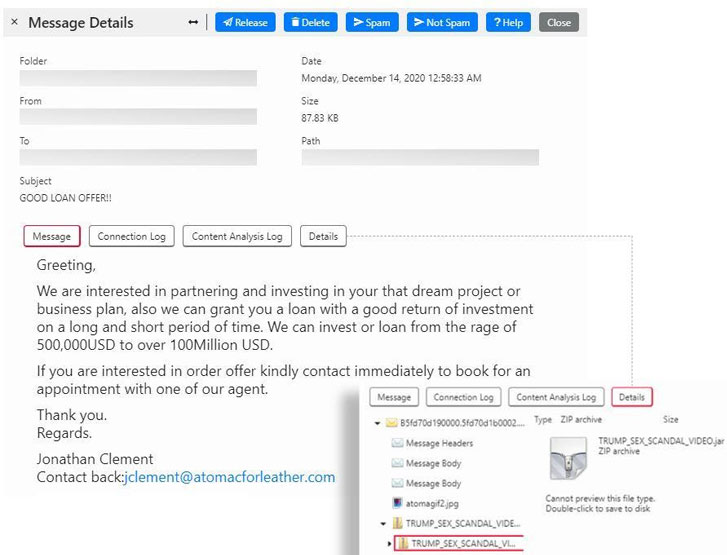

Los correos electrónicos, que llevan el asunto “BUENA OFERTA DE PRÉSTAMO !!”, vienen adjuntos con un archivo Java (JAR) llamado “TRUMP_SEX_SCANDAL_VIDEO.jar”, que, cuando se descarga, instala Qua o Quaverse RAT ( QRAT ) en el infiltrado. sistema.

“Sospechamos que los malos están intentando aprovechar el frenesí provocado por las elecciones presidenciales recientemente concluidas, ya que el nombre de archivo que usaron en el archivo adjunto no tiene ninguna relación con el tema del correo electrónico”, dijo la investigadora de seguridad senior de Trustwave, Diana Lopera, en un artículo. publicado hoy.

La última campaña es una variante del descargador QRAT basado en Windows que los investigadores de Trustwave descubrieron en agosto.

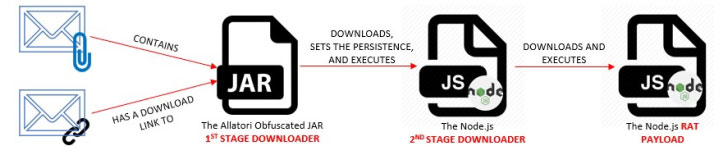

La cadena de infección comienza con un mensaje de spam que contiene un archivo adjunto incrustado o un enlace que apunta a un archivo zip malicioso, cualquiera de los cuales recupera un archivo JAR (“Spec # 0034.jar”) que está codificado usando el ofuscador Java de Allatori .

Este descargador de primera etapa configura la plataforma Node.Js en el sistema y luego descarga y ejecuta un descargador de segunda etapa llamado “wizard.js” que es responsable de lograr la persistencia y obtener y ejecutar el Qnode RAT (“qnode-win32-ia32. js “) desde un servidor controlado por un atacante.

QRAT es un típico troyano de acceso remoto con varias características que incluyen la obtención de información del sistema, la realización de operaciones de archivos y la adquisición de credenciales de aplicaciones como Google Chrome, Firefox, Thunderbird y Microsoft Outlook.

Lo que cambió esta vez es la inclusión de una nueva alerta emergente que informa a la víctima que el JAR que se está ejecutando es un software de acceso remoto utilizado para pruebas de penetración. Esto también significa que el comportamiento malicioso de la muestra solo comienza a manifestarse una vez que el usuario hace clic en “Ok, sé lo que estoy haciendo”. botón.

“Esta ventana emergente es un poco extraña y quizás sea un intento de hacer que la aplicación parezca legítima o desviar la responsabilidad de los autores del software original”, señaló Lopera.

Además, el código malicioso del descargador JAR se divide en diferentes búferes numerados aleatoriamente en un intento de evadir la detección.

Otros cambios incluyen un aumento general en el tamaño del archivo JAR y la eliminación del descargador de la segunda etapa a favor de una cadena de malware actualizada que recupera inmediatamente la carga útil QRAT ahora llamada “boot.js.”

Por su parte, la RAT ha recibido su propia parte de actualizaciones, con el código ahora cifrado con codificación base64, además de hacerse cargo de la persistencia en el sistema de destino a través de un script VBS.

“Esta amenaza ha mejorado significativamente en los últimos meses desde que la examinamos por primera vez”, concluyó Topera, instando a los administradores a bloquear los archivos JAR entrantes en sus puertas de enlace de seguridad de correo electrónico.

“Si bien la carga útil de los archivos adjuntos tiene algunas mejoras con respecto a las versiones anteriores, la campaña de correo electrónico en sí era bastante amateur y creemos que la probabilidad de que esta amenaza se entregue con éxito es mayor si solo el correo electrónico es más sofisticado”.